mayo 23, 2016

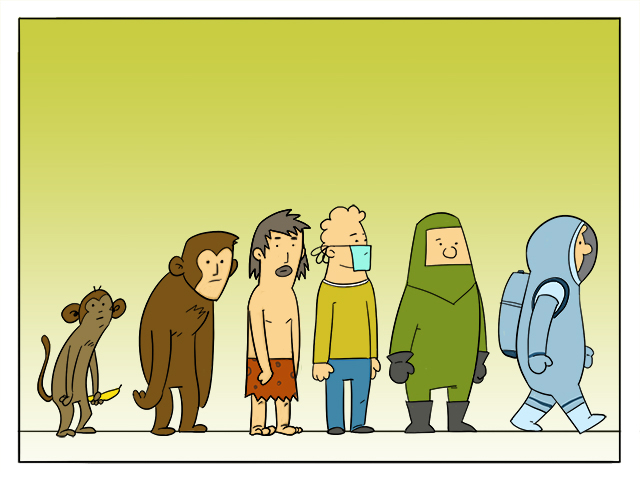

Darwinismo aplicado a la seguridad informática: adaptarse o morir

“No es la más fuerte de las especies la que sobrevive, sino aquella que mejor se adapta al cambio” – Charles Darwin

Hace tiempo que no opino en estas ciberpáginas sobre mi tema favorito: el futuro de la seguridad informática, así que hoy voy a aprovechar. Prepárense para muchas palabras que, con suerte, no serán demasiado superfluas sobre el último informe de Infosec acerca de la tecnología, el mercado y las tendencias, acompañadas de varios hechos y reflexiones. Preparen las palomitas, porque aquí vamos…

Escribiré sobre la seguridad informática ideal y sobre cómo la industria de la seguridad evoluciona hacia ella (y lo que sucederá a lo largo de ese camino evolutivo), además de hablar de cómo todo ello puede explicarse con la ayuda de la teoría de la evolución de Darwin. Cómo la selección natural hace que algunas especies se conviertan en dominantes mientras que otras se quedan por el camino para los futuros paleontólogos. Ah, también hablaré de lo que es la simbiosis y sobre qué son los parásitos.

Empezaré con algunas definiciones…

La casi perfección en un mundo imperfecto.

La protección perfecta (100 % de seguridad) es imposible. La industria de la seguridad informática puede y debería buscar la perfección durante el proceso de creación de los sistemas más protegidos en la medida de lo posible, pero acercarse a ese 100 % eleva de manera exponencial los costos (mucho más del costo de los daños potenciales causados por un ataque exitoso en el peor de los casos).

Por lo tanto, es lógico dar la siguiente definición de protección ideal y realista (alcanzable), desde el punto de vista de las víctimas potenciales: la protección ideal es aquella en la que el costo de hackear nuestro sistema es mayor que el costo del daño potencial que se podría causar. O, si lo miramos desde el otro lado: la protección ideal es aquella en la que el costo de un ataque exitoso es mayor a la ganancia que los cibercriminales podrían obtener.

Por supuesto, habrá momentos en los que el costo de un ataque no importe a los atacantes. Por ejemplo, a los ciberguerreros financiados con dinero del estado. Pero esto no quiere decir que vayamos a darnos por vencidos.

Así que, ¿cómo desarrollamos un sistema de seguridad que proporcione una protección realista alcanzable) e ideal (al máximo)?

Modern defenders vs traditional: think about adversaries not incidents, by @johnlatwc #TheSAS2016 pic.twitter.com/gss5MITuO1

— Eugene Kaspersky (@e_kaspersky) February 8, 2016

La supervivencia de la seguridad informática que mejor se adapte: la Teoría

Uno de los principios darwinianos clave es la variación genética. A causa de la recombinación de los genes, las mutaciones y otras razones desconocidas, los organismos vivos adquieren nuevos rasgos. A medida que pasa el tiempo, aquellos que tienen la suerte de tener nuevas características (los que se han adaptado) proliferarán, mientras que los menos afortunados serán marginados y terminarán por desaparecer. Por ello, los osos del Ártico son blancos y los de Kamchatka son marrones.

Algo similar sucede con la seguridad informática: los cibercriminales están buscando continuamente nuevas vulnerabilidades en los sistemas informáticos e inventando nuevos métodos de ataque para robar datos o dinero de las personas o compañías que tienen/usan esos sistemas informáticos.

Sea quien sea el grupo más inteligente y rápido de los cibercriminales (el que más se haya adaptado), llegará a la cima del reino de las ciberclandestinidades porque les pagarán por su “patentado” conocimiento malhechor. Dicho grupo evolucionará en algo mayor y más fuerte, mientras que los otros desaparecerán. La única diferencia con la teoría biológica de la evolución de Darwin es la velocidad del cambio, pues no se requerirán milenios, sino algunos meses para que varias generaciones de amenazas evolucionen.

Para crear un sistema de seguridad superior que proporcione una protección ideal (al máximo), los desarrolladores deben imaginarse desde el principio las situaciones más diabólicas y malvadas posibles, situaciones horrorosas cuya aparición sea improbable (al menos eso esperamos). La creación de una protección pensada para este tipo de situaciones apocalípticas aseguraría dos cuestiones importantes: acabaría con el peligroso optimismo y con esperar lo mejor. Además, pensar en las peores situaciones desde el principio ayudaría no solo a reconocer el problema, sino a entender su magnitud y a desarrollar una estrategia óptima para resolverlo. Si conoces tus debilidades, ya no serás tú el cazado, sino el cazador.

Bien, en teoría esto es muy bonito y lógico, pero, ¿puede ponerse en práctica? ¿Cómo puedes ir un paso por delante de estos criminales y adivinar su próxima maniobra?

Adaptarse (o morir)

Lo inteligente para crear un ambiente de entropía prevaleciente sería inventar un modelo de conducta adaptativo. Empezamos por dirigirnos al proceder del análisis de la situación/ambiente actual de acuerdo con una cantidad de datos confirmados (a menudo sin ellos) y una multitud de hipótesis. Cada repetición del ciclo de “análisis-acción-resultado” reduce la ambigüedad e incrementa la racionalidad de la conducta, el desarrollo y otros parámetros importantes para el negocio.

Empezamos implementando dicho modelo adaptativo en la seguridad informática en 2013. El año siguiente vimos que este enfoque coincidía con la visión de Gartner sobre la “arquitectura de seguridad adaptativa”. En dicha arquitectura se aplican cíclicamente herramientas para cuatro campos de ciberataques relacionados: preventivo, identificativo, retrospectivo y predictivo. Adaptar dicho modelo permite la creación de una protección óptima que corresponda con el ciclo de vida de los ciberataques (un modelo capaz de autoajustarse para cambiar condiciones internas y externas).

Fuente: Designing an Adaptive Security Architecture for Protection from Advanced Attacks, Gartner (febrero de 2014)

Fuente: Designing an Adaptive Security Architecture for Protection from Advanced Attacks, Gartner (febrero de 2014)

Desde hace varios años, la arquitectura adaptativa en seguridad ha sido el pilar de nuestra estrategia de productos. Aunque tuvimos problemas al principio, conseguimos salir adelante. Sabíamos que era la estrategia adecuada para proteger mejor las redes empresariales de nuestros clientes y resolver sus pertinentes problemas de seguridad. Pese a que no ha pasado mucho tiempo, ya hemos avanzado mucho al poner en marcha nuestros planes.

Houston, tenemos un problema

Así que, ¿cómo están las cosas ahora para conseguir que se aplique la arquitectura adaptativa en seguridad del mundo empresarial?

Para ser sinceros, no muy bien.

Por una parte, hay muy pocos proveedores capaces de conseguir todos los elementos para habilitar la creación de un ciclo ininterrumpido de seguridad adaptativa, ya que las diferentes piezas del rompecabezas no son todas compatibles entre sí y es más difícil aún combinarlas en un único sistema central de protección.

Por otra parte, los clientes se suelen centrar en ciertas fases del ciclo (sobretodo en la de prevención) y tienden a no apreciar la importancia de otras ni la complejidad del todo. Dicha actitud errónea de los clientes empeora a causa de ciertos proveedores de seguridad que anuncian la creación de fórmulas mágicas contra toda la cibermaldad.

Al final lo que conseguimos es un ilusión de seguridad, el desconcierto tras el último incidente y un círculo vicioso de “emergencia-incidente-clasificación” que incrementaría las constantes amenazas para las empresas, además de los gastos en seguridad informática (sin una mejora de su efectividad) y la degradación del valor de los sistemas informáticos.

Para el Darwinismo, el cambio es una de las fuerzas impulsoras del desarrollo biológico. El cambio es también una fuerza impulsora en la seguridad informática, impulsándola más allá para tomar la delantera frente a los malos y, si se requiere de un cambio de paradigma, que así sea. Dicho cambio está en camino: tanto la industria de la seguridad informática como los consumidores están reconociendo el problema (el necesario “primer paso”) y van en el camino adecuado. Ahora les explicaré cómo va en KL nuestro enfoque particular hacia este cambio crucial.

Hora de una inyección de combustible Y de un turbo cargador

Antes que nada, lanzamos una gran gama de servicios para fortalecer el modelo en todos sus aspectos. Ahora, nuestra experiencia abarca lo siguiente: instrucción de personal de cualquier nivel, amenaza inteligente, test de penetración, análisis de incidente y recomendaciones para solventar los problemas, además de muchas otras cosas para darnos un ciclo completo de “prevención, detección, reacción y predicción”.

Desde el punto de vista del producto, combinamos nuestra fuerte y tradicional postura en el ámbito de la “prevención” con una solución en el ámbito de la “detección” para la protección contra ataques dirigidos (Kaspersky Anti APT) y su integración con los sistemas SIEM. En un futuro cercano, se lanzará una solución EDR (Detección y Respuesta de Extremo) totalmente funcional que encajaría en un “panorama general” de situaciones diferentes sobre todas las máquinas de una red.

Pronto distribuiremos un completo abanico de productos y servicios para la creación y el apoyo continuo de la arquitectura adaptativa en seguridad. Su característica principal es su sistema de análisis de amenazas supersensibles: con sensores a lo largo de toda la red y en todos los nodos, podremos ofrecer al consumidor mucha más información para que tome decisiones fundamentadas. A eso, debemos añadir nuestra experiencia, tanto humana como basada en maquinaria, y la eficacia de la lucha contra los ataques dirigidos complejos será considerablemente mayor.

Lo más importante: los consumidores no necesitan (y no deberían) sumergirse de lleno cuando se considere la introducción de dicho sistema. Esta debería llegar por etapas, progresivamente,de manera evolutiva, como indica la teoría de Darwin, según las peculiaridades del negocio, la infraestructura informática y otros detalles específicos que se demanden. La experiencia nos muestra que los consumidores prefieren empezar con los servicios (según informes de captación y de campo) y añadir gradualmente nuevas características al total del rompecabezas de seguridad adaptativa.

Continuará…

No negaré que no somos los únicos desarrollando la nueva generación de seguridad adaptativa para la seguridad informática. Aun así, me complace saber que estamos al frente, lo que nos alienta y motiva.

A los consumidores no les importa cómo se llame un producto o lo bonito que se vea en YouTube o en los anuncios publicitarios, solo les importa que, siendo todos estos iguales, las probabilidades de evitar un incidente sean mayores, además de sus consiguientes pérdidas. Y esto significa que seguiremos trabajando duro en la seguridad adaptativa para dar al mercado más de lo que se espera.

Eso es todo por hoy, amigos. Volveré pronto con una continuación, escribiré más sobre la selección natural y sobre la lucha por la supervivencia, y lo más inevitable… las mutaciones.

.@e_kaspersky habla sobre el modelo de la seguridad adaptativa y del futuro de la seguridad