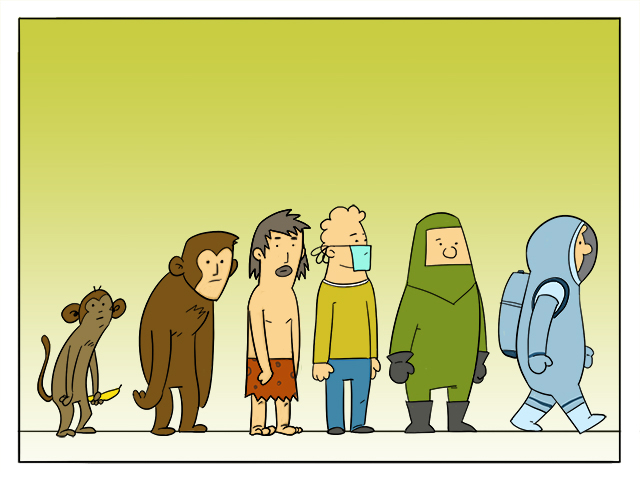

“No es la más fuerte de las especies la que sobrevive, sino aquella que mejor se adapta al cambio” – Charles Darwin

Hace tiempo que no opino en estas ciberpáginas sobre mi tema favorito: el futuro de la seguridad informática, así que hoy voy a aprovechar. Prepárense para muchas palabras que, con suerte, no serán demasiado superfluas sobre el último informe de Infosec acerca de la tecnología, el mercado y las tendencias, acompañadas de varios hechos y reflexiones. Preparen las palomitas, porque aquí vamos…

Escribiré sobre la seguridad informática ideal y sobre cómo la industria de la seguridad evoluciona hacia ella (y lo que sucederá a lo largo de ese camino evolutivo), además de hablar de cómo todo ello puede explicarse con la ayuda de la teoría de la evolución de Darwin. Cómo la selección natural hace que algunas especies se conviertan en dominantes mientras que otras se quedan por el camino para los futuros paleontólogos. Ah, también hablaré de lo que es la simbiosis y sobre qué son los parásitos.

Empezaré con algunas definiciones…

La casi perfección en un mundo imperfecto.

La protección perfecta (100 % de seguridad) es imposible. La industria de la seguridad informática puede y debería buscar la perfección durante el proceso de creación de los sistemas más protegidos en la medida de lo posible, pero acercarse a ese 100 % eleva de manera exponencial los costos (mucho más del costo de los daños potenciales causados por un ataque exitoso en el peor de los casos).

Por lo tanto, es lógico dar la siguiente definición de protección ideal y realista (alcanzable), desde el punto de vista de las víctimas potenciales: la protección ideal es aquella en la que el costo de hackear nuestro sistema es mayor que el costo del daño potencial que se podría causar. O, si lo miramos desde el otro lado: la protección ideal es aquella en la que el costo de un ataque exitoso es mayor a la ganancia que los cibercriminales podrían obtener.

Por supuesto, habrá momentos en los que el costo de un ataque no importe a los atacantes. Por ejemplo, a los ciberguerreros financiados con dinero del estado. Pero esto no quiere decir que vayamos a darnos por vencidos.

Así que, ¿cómo desarrollamos un sistema de seguridad que proporcione una protección realista alcanzable) e ideal (al máximo)?

Seguir leyendo:Darwinismo aplicado a la seguridad informática: adaptarse o morir