¡Hola, amigos!

Como lo prometí, adjunto más información sobre la conexión entre la teoría de la evolución y como se ha desarrollado la protección contra las amenazas cibernéticas.

A la fecha, nadie sabe lo que origina precisamente las mutaciones de los organismos vivos. Algunos de los más atípicos expertos consideran que es culpa de los virus, que reorganizan deliberadamente los genes (sí, ¡he ahí quién manda realmente en el mundo!). Pero, como sea, también ocurren procesos de mutación similares en la seguridad informática, ayudados en algunas ocasiones por virus.

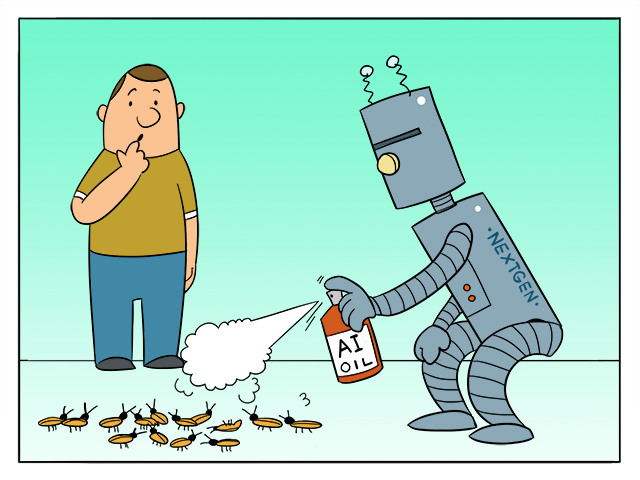

De acuerdo a las costumbres del principio de la lucha por la existencia, las tecnologías de seguridad tienden a evolucionar conforme pasa el tiempo: aparecen nuevas categorías de productos, algunas otras se extinguen, mientras algunos productos se fusionan con otros. En cuanto al último caso, los verificadores de integridad eran un gran avance a mediados de los 90s, aunque hoy en día solo son una pequeña parte de las soluciones de endpoints. Han aparecido nuevos segmentos y nichos de mercado (por ejemplo, Anti-APT) para complementar el arsenal existente de tecnologías de seguridad, y esto es un proceso normal para una simbiosis positiva para siempre. Al mismo tiempo, algunos asquerosos parásitos salen de la carpintería para obtener algo de calor del sol. Así es la vida, y así siempre ha sido, y no podemos hacer nada al respecto.

En la lucha por dominar el Mercado de valores de la seguridad informática, normalmente aparecen profetas prediciendo un final repentino para las tecnologías “tradicionales” y, por alguna coincidencia, la invención (justo a tiempo) de un disparatado producto milagro revolucionario (con grandes descuentos para los primeros 5 compradores).

Pero esto no es algo nuevo: ¿alguien recuerda el anti-spyware? A principios del 2000 un montón de productos hechos para deshacerse del spyware nacieron de la nada. Se hablaron muchas tonterías a los clientes sobre la incapacidad de los “antivirus tradicionales” para afrontar este problema en especial, pero, desde el principio, todo fue una mentira.

Pero el mercado siempre ha estado acostumbrado y cansado de estos profetas, y hoy en día, lucrar con tales productos milagro requieren de una inversión mucho más grande y de muchos esfuerzos de mercado. Seguir leyendo:Darwinismo aplicado a la seguridad informática – Parte 2: Vacuna contra BS.